LINE x Intertrust Security Summit 2019, Spring

|

|

こんにちは、サイバーセキュリティ室の市原です。

毎年開催している LINE x Intertrust Security Summit 2019, Spring(5/29開催)をダイジェスト的に振り返ってみたいと思っています。

今年は、「Safeguarding the New Era of Digital Identity and Digital Trust」というテーマで開催しました。最初にこのテーマの意義について触れたいと思います。

なぜ今、デジタル・アイデンティティか?

このサミットを準備し始めた頃から(特にエンジニア以外の方から)「デジタル・アイデンティティって何ですか?」という質問をもらうようになりました。

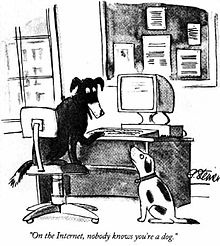

皆さんは、”On the Internet, Nobody Knows You're a Dog”(=インターネット上では、あなたが犬だとは誰も知らない)(*1)の絵を知っていますか? これは intertrust CEOのTalal氏の今回の講演でも触れているのですが、

1993年、インターネット時代が始まったばかりの頃、インターネットのサービス提供側からは、利用者が見えていないことを揶揄した風刺画です。確かにこの時代のインターネットサービスは、ブラウザ上に、まるで辞書のように情報や写真だけが掲載された(htmlファイルと画像ファイルだけの構成)サイトがほとんどでしたから、ログインやアカウント登録など存在しませんでした。

あれから26年が近くが経過し、次の絵 "Remember when, on the Internet, nobody know who you were?" (=インターネット上で誰もあなたのことは知らない、と言ってたのはいつが覚えてますか?)(*2) が登場しました。

つまり、企業側はもうあなたが誰だかわかっていますよ、というメッセージです。むしろ、企業は、利用者にログインさせた後も、Webの閲覧履歴、位置情報、などさまざまなデータを取得して、”利用者の事をもっと知ろうとしている”とも言えます。ログインして使っているデジタル空間上の分身の事を、「デジタル・アイデンティティ」と呼びます。そして最近、以下のような、デジタル・アイデンティティに関わる幾つかの側面で、大きな変化があらわれていることに着目し、このテーマを設定しました。

デジタルアイデンティティに関連するトレンド

- 本人性の高いSNSアカウントの普及と、それに対するアカウント乗っ取りやフェイクアカウントなどのリスク

- パスワードレスや生体認証技術の急速な進化と普及と、それに対するディープフェイクやAIによるリスク

- e-KYCなど、ネット上の本人確認手段(Identity Proofing)の普及がはじまった

- Scoringサービスなど、ネット上のユーザの信用度測定の登場

- 2017年、NISTが「Digital Identity Guidelines」(NIST SP 800-63-3)を公開 (*3)

詳しいことは、LINEの中山CISOの講演の中に凝縮していると思いますので、ぜひご覧になってください。

■参考

(*1) ... "On the Internet, nobody knows you're a dog",

https://en.wikipedia.org/wiki/On_the_Internet,_nobody_knows_you%27re_a_dog

(*2) ... "Remember when, on the Internet, nobody knows you're a dog",

http://www.kaamranhafeez.com/product/remember-internet-nobody-knew-new-yorker-cartoon/

(*3) ... NISTがデジタルアイデンティティに関する3つのガイドラインを提供 ... https://csrc.nist.gov/publications/detail/sp/800-63/3/final

基調講演

Open ID Foundation 理事長である崎村夏彦先生によるご講演です。崎村先生は、OAuth, Open ID Connectなどの現在のデジタルアイデンティティに深く関わる技術仕様に多大な貢献をされてきた世界的な権威と言って良いでしょう。この講演内容は、本当に素晴らしいのでぜひ、最初から最後までご覧になることをオススメします!

- タイトル:第八大陸:サイバー大陸の発見とデジタル・アイデンティティ

- 講演者:崎村夏彦 / Open ID Foundation 理事長

第八大陸とデジタルアイデンティティ

生い立ちや幼い頃の「Identity Lost」の話題から始まり、第4次産業革命(インターネット革命)の話に移ります。第1〜第3次産業革命(蒸気機関による工業化、工場の機械化、工場のオートメーション化)との最大の違いが第4次産業革命は、「新しい生活空間に起きた革命」であったこと、その新しい空間が講演タイトルにある「第八大陸」であると続きます。地球上の大陸は7大陸(*1)に分けられていて、人類の8番目の移住先、第八大陸が「インターネット」だという話です。現に、多くの現代人は、生活の中で平均6割程度の時間を、PCやスマホの画面を通じて過ごしている。そしてインターネットには現在、Google、Facebook、Apple、そしてLINEなどの「領地」があり、そこに世界中のいろいろな人達がこれらの「領地に住んでいる」、つまり仮想的な「移住をしている」といえます。

そしてリアルな世界でもデジタルな世界でも普遍的な価値とし

・資本主義(所有権の絶対、商品生産及び流通の自由)

・人権(個人の自由、権利の平等、主権在民)

があると触れ、これがデジタル世界においては、情報の「利用権」と「アクセス権」という権利があり、誰がどの情報にアクセスできるのかをコントロールする必要が出てきた。このときの「誰」を「デジタルアイデンティティ」と呼ぶ。なお、ISO/IEC 24760-1 (*2)では、identityとは「ある個体に関連する属性の集合」("set of attributes related to an entity”)と定義されている。

プライバシー

アイデンティティを扱うとき、プライバシーの保護は重要です。そしてこれは「人権の保護」を目的としたときの手段であり、日本においては「宴のあと事件」(*3)で、初めてプライバシーの原理が認められた。

ある研究によると、「人が幸福や健康であるための条件は、より良い人間関係を追及する事に尽きる」という。人は自らいろいろな「コンテキスト」をコントロールして、友人、勤務先などに応じて、「提供する自分の属性情報」を調整して、他人との距離を適切に縮める。これにより幸福を追求するという。ところが、もし職場に提供した自分のコンテキストが、友人との間に漏れてしまうと、プライバシーの侵害となる場合がある。この場合も、デジタルアイデンティティがその中心となり、資本主義の観点からみても、人権からみても、デジタルアイデンティティは、第八大陸の基盤を担っていることがわかる。GAFAMはこの事に早くから気づき、システムの作り直しをしていた。

SAML1.0からOpen ID Connect まで

ここからは、Open ID Connectが生まれるまでの(正確には仕様が拡張していった)歴史が語られています。

- shared identity問題を解決するには、IdPがfront-endに置いたアーキテクチャで、認証結果からID tokenが返る仕組みが必要だった。

- SAML1.0 → SAML2.0 (XML, XML SIG, SOAPベース) → OAuth1.0 → OAuth2.0 と進化していった

- 2007年 iPhoneが登場、2008年 App Store登場。"信頼していいのか分からないアプリ"が「パスワード設定してくれ」と言い出した..

- SAML, Open ID Authentication 2.0, OAuth1.0も使いたかったが、実装上の不安定さ(特に署名部分)が課題だったので、崎村先生 (NRI)、John Bradley (Mercenary working for NRI)、Breno de Madeiros (Google)で仕様策定に取り掛かった。

- 当時のEarly Design Decisionsは以下の通り

- 1: No Canonicalization (正規化をしない) … 既存仕様(XML Sig, Open ID 2.0)署名の不安定さは正規化に起因していた

- 2: ASCII Armoring(ASCII装甲) ... payloadの内容を書き換えてしまう(white spaceの書き換え、等)、署名の不安定性の問題を排除。

- 3: JSON … XMLが不評だったのでJSONに置き換える

- 4: REST … SOAPが不評だったのREST型に置き換える

- 5: JWx ... 上記1~4で進めたいが、JSON用のフォーマットがなかった問題があった。当時、Google内でも同じ悩みを抱え、"magic signature"という仕様を考えていた。そこで"IETF"で規格の統合化していく事になった。これが後の JWxシリーズ(*4)(*5)(*6)になっていく

- 6: Based on OAuth WRAP ... OAuth1.0は使いにくかったので、OAuth1.0を簡素化した”OAuth WRAP"をベースとする

- このように仕様策定が進み、2012年 OAuth2.0、(*7) 2014年 Open ID Connect (*8)が規格化された。Open ID Connect は普及が順調に進んでいる。LINE, Googleをはじめ多くの企業が採用している

- さらに、Open ID仕様 6.6節 "Passing request parameter with JWTs" (=リクエストオブジェクト)と 3.3節 Authentication using the Hybrid Flow (ハイブリッドフロー)と組み合わせると相互署名プロトコルができるので、Contract Exchange(契約交換= Open IDの最初のユースケース)が実現できる。仕様は複雑なので、ソーシャルアプリなどでは採用されないが、ペイメントや金融業界では採用が進んでいる。

- Self Sovereign Identity (自己主権型アイデンティティ) (*9)... ローカルマシン上にIdPを立てて自分でidentityをコントロールするモデル。第三者が署名した証明書も属性としてverified claimを提供することもできるが、過去の鍵の正当性、キーリカバリー、RPがいない問題、技術的な信頼、Identityに対する信頼、といった問題がある。これらの問題は、以下の導入によって解決されていくはず。

- Self-Issued Open ID Provider Discovery (*10)

- Open ID Connect Dynamic Registration (*11) 5.5節(*12) + 3.1.2節 (*13)

- Granular Claims Request and Consent Management ... 属性ごとに(データ提供の)"同意"を管理していく

- Open ID Connectが定める3種類のクレーム

- Normal .. OIDCの採用で最もメジャーなモデル。IdPからクライアントに直接、ID Token属性が提供されるモデル

- Aggregated ... IdPが署名付きの属性を集めてクライアントに提供するモデル

- Distributed ... 属性が分散しているモデルで、属性の取得場所が指定されて、クライアントがClaim Providerに直接属性を取りにいくモデル

第八大陸で生き残るには

- 第八大陸には、Facebook 23億、Google 22億、Microsoft 12億、Apple 7億、.. と分断されたデジタル大陸があり、人々が"住んで"いる。

- 欧州は、以下のような戦略やポリシーを掲げて、様々なTrust Serviceを構築し、デジタル化とデータエコノミー構築を進行している。

- "Digital Single Market" ... デジタル技術によるEU域内の基盤統合の計画 (*15)

- "Free Flow of Data" ... 非個人データのデータ流通の自由化を目指すもの (*16)

- "Trust Services and Electronic identification" (*17)

「西用」と「変法」

- 西用

- 中国 清朝末期の洋務運動(1861-1895)。既存の体制を維持したまま、最新の技術をツールとして導入する考えかた。例えば、軍事工業の勃興、教育事業の発展(留学生を送ったり、西洋教育を取り入れた)

- しかしながら、のちに失速し、清朝は終末を迎える。

- 変法

- 日本 明治維新(1867〜1905?)。最新の技術を用いて、社会のあり方を根本的に改めた。例えば、教育制度(統一国家にし、標準語の義務教育で言語統一、女子教育、..)、郵便制度、経済・金融制度、法制度、等が発展していった。

- 結果として、列強に対抗できる強力な国家へと成長していった

- 既存モデルにデジタル技術を単に当てはめるような「デジタル西用」はしていないか?

- 例えば、ペーパーレス化には、2種類ある。

- Word, PDF → 西用 = Use Tech (紙を単純に電子的にしただけ)

- XML, JSON → 変法 = Regime Change (データとして構造化してデジタル化した)

- Citizen portalのデジタル化する時に、デンマークはPDF化、オーストリアはXML化した。のちのデンマークの官僚が失敗を認めた。

- 日本は、デジタル変法できるのか?日本は技術にアクセスできるが、企業マネジメントや社会構造を根本から変える事ができるのか?

- PDFを送って、印刷、押印、スキャンするのはデジタル化ではなく「西用」でありやってはいけない。

- 構造化データを高度ネットワークを使って、AIなどで自動処理していくのが「デジタル化」であり「変法」。

- 「デジタル変法」のためには、相互接続性をもって送信者・受信者・データを識別・認証する仕組みが必要であり、このため、標準ベースの信頼できるIdentity基盤が重要になる。(これは、GAFAMが2000年代に気づいてたとおりだ)

- 日本は本当の意味の「デジタル変法」してきていなかったから、米国や中国に差をつけられていて、植民地化への道となる。

- 日本はまだ、デジタル・アイデンティティに基づく「変法」ができるはず

■参考

(*1) ... 7大陸とは、ユーラシア大陸、アフリカ大陸、北アメリカ大陸、南アメリカ大陸、オーストラリア、南極大陸

(*2) ... ISO/IEC 24760-1 ... "Information technology - Security techniques - A framework for identity management", https://www.iso.org/standard/57914.html

(*3) ... 三島由紀夫氏が文学作品『宴のあと』で描いた人物が特定個人を指していることで、プライバシー侵害を訴えた裁判。https://www.cc.kyoto-su.ac.jp/~suga/hanrei/10-1.html

(*4) ... JWS (=JSON Web Signature) JSONベースで電子署名やMACの保護対象コンテンツの表現形式

(*5) ... JWT (=JSON Web Token) JSONによるクレーム表現形式。JWS内のペイロードやJWE内の平文で利用される http://openid-foundation-japan.github.io/draft-ietf-oauth-json-web-token-11.ja.html

(*6) ... JWE (=JSON Web Encryption) JSONにより、暗号化データと復号用メタデータを含む表現形式

(*7) ... OAuth 2.0 は、サードパーティアプリに対して安全に保護リソースへのアクセス権を与えるプロトコル。http://openid-foundation-japan.github.io/draft-ietf-oauth-v2.ja.html

(*8) ... Open ID Connect は、OAuth 2.0上にアイデンティティを扱えるよう拡張したもの。http://openid-foundation-japan.github.io/openid-connect-core-1_0.ja.html

(*9) ... "Self-issued Open ID Provider"として、Open ID Connect仕様の7章で規格化。http://openid-foundation-japan.github.io/openid-connect-core-1_0.ja.html#SelfIssuedDiscovery。また、Open ID Foundation にて、http://self-issued.me/ という self-issued IdP向けの専用issuer identifierを提供している

(*10) ... http://openid-foundation-japan.github.io/openid-connect-core-1_0.ja.html#SelfIssuedDiscovery

(*11) ... http://openid-foundation-japan.github.io/openid-connect-core-1_0.ja.html#SelfIssuedRegistration

(*12) ... http://openid-foundation-japan.github.io/openid-connect-core-1_0.ja.html#ClaimsParameter

(*13) ... 3.1.2.3節 Authorization Server Authenticates End-User (http://openid-foundation-japan.github.io/openid-connect-core-1_0.ja.html#Authenticates)、3.1.3.4節 Authorization Sever Obtains End-User Consent/Authorization (http://openid-foundation-japan.github.io/openid-connect-core-1_0.ja.html#Consent)

(*14) ... 2019年1月 ダボス会議にて安倍晋三首相が提唱したもの。従来の「情報の自由な流通」に加えて「個人的データ、知的財産、国家安全保障上の機密データは、慎重な保護のもとに置かれるべき」「一方で、医療、産業、交通、その他最も有益な非個人的匿名データは、国境をまたいで自由に流通させるべき」という内容が追加された

(*15) ... Digital Single Market。2016年、欧州委員会が発表した基本計画。デジタル技術の活用でEU域内の基盤統合を進める。汎欧州デジタル技術ネットワークを構築して、研究開発・イノベーションを活性化、特に中小企業や研究者、公的機関の連携強化支援を目的する。https://ec.europa.eu/commission/priorities/digital-single-market_en

(*16) ... Free Flow of Data https://ec.europa.eu/digital-single-market/en/free-flow-non-personal-data

(*17) ... Trust Services and Electronic identification, "安全な国境を跨いだ電子取引とDigital Single Marketの中央Building Blockのために、電子識別(eID)と信頼されたサービス(eTS)が重要な要素になる。Electronic identification (eID) and electronic Trust Services (eTS) are key enablers for secure cross-border electronic transactions and central building blocks of the Digital Single Market.". https://ec.europa.eu/digital-single-market/en/trust-services-and-eid

午後の部 #1. 主要IdP (LINE, Google, ヤフー, NTTドコモ)の講演

午後の部は、国内及び海外最大手のIdPであるLINE、Google、ヤフー、NTTドコモによる講演とパネルセッションです。おそらくこの企業が一同に会して同じテーマで講演して、話し合うという機会は、初めてだと思います。

LINEアカウントのSecure-by-Design

最初は、私が入社以来取り組んできたLINEアカウントのセキュリティ、特に乗っ取り対策を目的としたセキュア・バイ・デザインについてです。

- タイトル:Secure-by-design for Social Digital Identity – case of LINE

- 講演者:市原 尚久 / LINE株式会社 サイバーセキュリティ室 室長

LINEは2011年にサービスを開始、みるみるうちにユーザ数が指数関数のような伸び方をはじめました。すると、SPAMと合わせて、LINEアカウントの乗っ取りが多発して、社会的な問題として取り上げられました。

2016年の認証仕様の変更(アカウント引き継ぎのスイッチ導入)から、2019年2月 アカウント登録・引き継ぎのフローの大幅な改修までをお話しています。そしてそれに至る「セキュア・バイ・デザイン」、つまりLINEアカウント仕様をデザインとしてどのようにセキュリティなどの課題解決、UX、などのバランスを取りながら改善を進めていったかの過程について解説しました。セキュア・バイ・デザインでは、アカウントモデル、問題事象、状態遷移図をそれぞれ定義、描いていき、具体的な追加認証、動作条件などを加えることによる課題解決やUX上のサイドエフェクトなどを考察しながら、最終的に、2016年2月にリリースしたモデルに到達したこと。これによって、仕様上はアカウント乗っ取りは不可能になったことを説明しています。

2016年2月以降は、(日本以外の国では異なる側面の苦労もありましたが、それには触れず)主にデータ分析チームの活躍によって、ブロックルールの導入を繰り返してきて、2018年8月には、ついに被害者数0件を達成することができました。それ以外にも、「サドンデス問題」(*1)「デッドロック問題」などのイシューを解決するアカウントの状態遷移モデルの改善や、メールとパスワード認証の画面と、電話番号認証の画面を入れ替える大きな改修によるリスト攻撃対策などについて解説しました。

(*1) ... アカウントAが元々LINEに登録していた電話番号Xをすでに手放していて、アカウントBが新規購入したSIMが電話番号Xで、これをLINEに登録した事で、アカウントAのLINEが突然、強制終了となってしまうこと。アカウントAがFacebook連携していない場合に発生する。

GoogleのWebAuthn

GoogleのIdentity関連のSoftware EngineerのArnar Bargasonさんによる講演です。彼はFIDOアライアンスのメンバーでもあり、今回は、GoogleによるWebAuthnの実装に関する内容が中心です。

- タイトル:FIDO and WebAuthn in practice at Google

- 講演者:Arnar Birgisson / Google, Software Engineer

要約すると以下の通りです。

- パスワード問題

- 2015年、最もよく使われたパスワードが "123456"で、第2位が"password"と発表された。

- フィッシング、キーロガー、データ漏洩によってパスワードが漏洩され、それぞれ10倍以上,40倍以上,100倍以上の"乗っ取られやすさ"があるという。

- 91%の乗っ取り攻撃がフィッシングからはじまり、80%がビジネス系フィッシングからという。

- よくデザインされたフィッシングページだと43%の成功率になり、アカウントの脆弱性の76%が弱いパスワードや漏洩したパスワードによるもの。

- Googleにおける対策

- 警告

- ユーザに対する既知フィッシングサイトの警告 (*1)

- Googleパスワードの再利用の検知 ... 怪しいサイトでGoogleと同じIDとPasswordを入力したときに警告を出す。

- 警告

- 2段階認証

- FIDO Security Key

- FIDOユーザ認証

- 2要素認証は選択 ( SMS, バックアップコード, Authenticator, モバイルプッシュ, Security Key)できるが、FIDO Security Key以外はフィッシングには弱い

- GoogleによるFIDO2 / WebAuthn

- オープンスタンダードである事と、Webにも対応できるので、Googleとして推進している

- FIDO2(*2)は、CTAP(*3)と WebAuthn(*4)により構成させる

- ユースケース

- フィッシング耐性のある2要素認証

- パスワードレス再認証

- Security Keyはどう動くのか

- サインインすると、サーバはチャレンジを生成してブラウザに落とし、サーバから制御されたjavascript経由でwebAuthn APIにチャレンジが渡される。

- ブラウザは誰がそのAPIを呼んでいるか確認して、ローカルキーを探して、チャレンジとドメインをSecurity Keyに転送する。

- Security Keyは、点滅してユーザに明示的なタップ操作をさせて、秘密鍵による署名してサーバに返却する。

- 公開鍵による妥当性、サーバは公開鍵で署名を検証する。

- Android as a Security key

- Android 7.*以上のAndroid端末がそのままSecurity Keyになり、Bluetooth経由で、PC上のブラウザのWebAuthnの認証器(authenticator)として使える。

- 1度だけ登録すれば、さまざまなサイトで利用でき、フィッシングに対抗できる

- Titan Securityや、Google pixel3が対応している

- 効果

- Googleでは、98%の生体認証による再認証ユーザは、38秒で完了。パスワードの場合は、150秒かかっていた

(*1) Google's safe browsing ... https://safebrowsing.google.com/

(*2) FIDO2 ... 従来のFIDO U2FをモバイルだけでなくWebでも利用可能になるよう仕様作成された認証プロトコル。https://fidoalliance.org/fido2/

(*3) CTAP ...FIDO2のうち、ブラウザが認証器(authenticator)との間でコネクション確立するためのプロトコル(Bluetooth, NFC) https://fidoalliance.org/specs/fido-v2.0-ps-20190130/fido-client-to-authenticator-protocol-v2.0-ps-20190130.html

(*4) WebAuthn ... FIDO2のうち、Webアプリ用にブラウザが提供するjavascript APIの部分。https://www.w3.org/TR/webauthn-1/

ヤフーのパスワードレス戦略

2018年に日本で最初のFIDO2対応を実現されたヤフーさんの取り組みについて、執行役員の森さんにご登壇いただきました。アンケート結果や改善効果などが具体的な数字で示されており、とてもわかりやすく素晴らしいプレゼンでした。

- タイトル:Yahoo! Japan’s challenges toward Password-less world

- 講演:森 健 / ヤフー株式会社 執行役員 サービス統括本部長

超要約するとこんな感じです。↓

- ヤフーのログインの現在の状況は以下の通り

- ログインユーザIDは、毎年10%以上。現在は、5000万MAU。

- アプリログイン率 34% -> 76%

- 月間のログイン回数 約4590万

- 1日あたりのID取得数 約4万4千アカウント

- プレミアム会員 約2100万人

- クレジットカード登録者数 約3400万人

- 「顧客獲得」の拡大を目指し、ログインを増やすために、ログインのユーザビリティ向上、具体的には「パスワードの課題」に取り組んだ。

- 以下のようにあパスワードに関するアンケート結果が深刻なものだったので、「パスワードのない認証」で解決する必要があった)。

- パスワードは忘れてしまう 96%

- 複数サイトで同じパスワード 73%

- パスワードリスト攻撃を知らない 85%

- そこで2つのアプローチに取り組んだ。

- SMS認証 ... 利用者数は現在、約1000万ユーザに達したが、ユーザビリティの課題があった

- FIDO認証 ... FIDO2を導入し、以下の改善が得られた。しかし、まだまだ訴求が必要。

- ログインにかかる時間がパスワードと比べて37%減少

- パスワード再設定を行った数 73万回から8万回まで減少(90%減少)

- 7割以上が安心と回答

この講演で注目すべきは、FIDOやSMS認証などによる認証の利便性を向上させたことが、IDの取得者数が飛躍的に伸びる結果につながったという点です。もちろん、2019年5月時点では、Android端末のChrome上のYahoo!JapanサイトのWebログインのみFIDO2対応という状況だったので、その恩恵は限定的ではあったはずですが、パスワード入力不要のSMS認証によるアカウント登録だけでもID登録数が増加したのは、(もちろんSpam用などに作成されたケースもあるのでしょうが)ユーザの利便性にもかなり貢献した可能性はあります。

また、ヤフーさんでは「パスワードだけでなく、スマホすらいらない実験を始めている」との事で、ヤフー社内のカフェでは、顔だけでコーヒーやパンが購入できるそうです(体験したい!)。そして、最終的な目標としては、完全にパスワードをなくした世界を目指したいと締めくくられました。

NTTドコモのdアカウントの認証・識別のはなし

第一回のサミットでも登壇して頂いたNTTドコモの森山さんに再びご登壇いただきました。この講演も、本当に学びが多くオススメです。

- タイトル:dアカウントの認証と本人確認 / dACCOUNT authentication and identification

- 講演者:森山 光一 / 株式会社NTTドコモ プロダクト部 プロダクトイノベーション担当部長

NTTドコモさんは、dアカウントの利便性のために、2015年5月よりFIDO認証を導入しましたが、あのとき「世界で初めて(ドコモの)FIDO認証を使って買ったピザ」について、

「当時、あのピザを注文したのは、本当に加藤前社長だったのか?が今日のテーマです。」と語られました。ここは、デジタル・アイデンティティのテーマとして非常に深いです。つまり、

- あのアカウントは、本当に加藤さんを表現していたのか?

- "加藤さんである"と認証されるように本当に設定されていたのか?

認証する場合のその認証の対象、モノや人が本当にその人なのかどうかが重要だというメッセージです。

この講演のエッセンスを4つに分けて簡単に解説します。

① NTTドコモの本人確認(ID Proofing)の強み

- NTTドコモは、携帯電話事業者として、対面と非対面による本人確認(*2)をしている

- 具体的には、

- 本人確認された住所への郵送による居住確認

- 複製できないSIMを所有していること

- 契約済みであること

- その上で「回線認証」(*1)により本人認証する

この本人確認は、コストもかかりますが、ネットサービスに展開する際にそのデジタル・アイデンティティとしての価値はとても高い事がわかると思います。

本人確認(Identity Proofing)について整理すると次のようになります。

| 本人確認の方法 | 適用サービス | NIST SP 800-63-1の定義 | |

|---|---|---|---|

| 1 | 店舗で、客が免許証を店員に提示して、顔の確認をする。登録された住所宛てに、郵送物を送る。客は郵送物の中身(SIM等)を使って、予め店舗で登録した認証情報などを使って認証を行う | 携帯電話会社 | IAL2 ※IAL: Identity Assurance Level (本人確認の確からしさのレベルとして1〜3にて定義されている) ※NIST SP 800-63-A: https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-63a.pdf |

| 2 | 店舗で、客が免許証を店員に提示して、顔の確認をする。登録された住所宛てに、郵送物を送る。客は郵送物に署名や押印をして返送する | 役所、不動産屋、固定電話会社、ISP事業者、ケーブルTV会社、等 | IAL2 |

| 3 | emailを入力。email宛に確認用URLが送られ、これをクリックすると、パスワードを設定する | 各種ネットサービス | IAL=1 |

| 4 | 電話番号を入力。SMS宛てにpin codeが送られ、これを入力して、パスワードなどを設定する | 各種ネットサービス | IAL=1 |

このあと、ピザの話しに戻り「あのとき、加藤さんが加藤さんの端末で、加藤さん自身が自分で ネットワーク暗証番号を入力するところを、(森山さん自身が)この目で見たので、あれは加藤さんであった」と語られました。「認証」において、非常に奥が深い部分です。

② 本人確認アシストAPI(有償)

- "ID proofing assist API"のようなもの

- NTTドコモで保有している本人情報に基づいて、KYCサービスを実現できる。

- 例えば、パートナー会社が会員登録の際に、必要な情報をフィルイン/フィルインされたことをAPIでマッチングする

- プライバシー

- 「個別同意」を得る前提

- パートナー側は、プライバシー情報を扱える事を確認の上で、パートナーとなっている”

このAPIは、「NTTドコモさんの契約者であることの証明(携帯電話事業者としての本人確認結果)」になるわけですから強力ですね。

③ NTTドコモのスコアリング系サービス

お客様のデータの個別同意の上で、さまざまなサービスを提供している

「おすすめアプリ通知」… お客様におすすめのアプリを通知する。

「ドコモスコアリング」… 金融機関向けの信用スコアとして提供する。

「おすすめ使い方ヒント」… コールセンターの問合せ情報を教師データとして、利用者のスマホの利用状況から機械学習によって「お客様はこういうことで困っているはずだ」と推測して、ヒントを提示する。

④ d払いのeKYC対応について

d払いの新しいサービス

- ウォレット機能 ... 既存のドコモ口座(銀行口座から資金移動できる)を、回線契約者以外にも提供をはじめる(2019年秋から)

- 回線契約者以外のお客様の本人確認のために、eKYCのソリューションも検討中。

最後に

- 「本人認証」に必要な設定に際しては、サービス提供者として必要なレベルで 「本人確認」が必要

- 本人認証・本人確認に必要なデータ、本人認証・本人確認を通じて得た データは個人情報保護などのため、適切な取り扱いが必須

- 「本人確認」の手段は発展途上。そのデジタル化で新たな合意形成が求められている(コンプライアンス)

NTTドコモの森山さんは普段からFIDOアライアンスでもお世話になっていて、Digital Identityの話、認証の奥の深い話しはかなりさせていただいていて、国内ユーザ企業のなかでも、非常に理解の深い方だと思います。そして、この講演で注目すべきは、以下の点だと思います。

- ドコモさんの最強の武器の1つである、本人確認サービスの外部提供。ドコモさんの回線契約者=すべて書面確認した回線契約者ですから、本当に強力ですね。

- 回線契約者以外へのサービス提供を目的とした、e-KYC。これまでも、dアカウントを回線契約者以外にも提供したりしてましたが、金融系などのサービスにも回線契約者以外も取り込んでいくという動きですね。

(*1) 回線認証 … インターネットを通さずにPINコードを送るSIM

(*2) 携帯電話事業会社として『携帯電話不正利用防止法』に基づく本人確認が義務付けられている。

パネルセッション#1

- モデレータ: 市原 尚久 / LINE株式会社

- パネリスト

- 崎村 夏彦 / Open ID Foundation

- Arnar Birgisson / Google

- 森 健 / ヤフー森山 光一 / NTTドコモ

午後の部 #2. スコアリング、Anti-Deep Fake、生体認証、AIの最先端

将来のデジタルアイデンティティを支える最新のテクノロジーや、最新のサービスにフォーカスしています。

スコアリングのはなし

LINE及びLINE Financialに所属するエンジニアの関水よりスコアリングサービスに関する講演です。

- タイトル:「金融事業の挑戦、セキュリティの視点から考える信用評価サービス」

- 講演者:関水 和則 / LINE Financial 株式会社 マネージャー

本講演は、LINE自身によるものなので、関水の講演内容を要約だけさせていただきます。

デジタルアイデンティティとスコアリングサービス

本人確認、認証、フェデレーションに関して技術的な取り組みを進め、デジタルアイデンティティをパワーアップしてきた先に、データカンパニーとして1つ先のステージに進めると考えている。

スコアリングサービスのつくりかた

セキュリティにおいても、また人生においてもデータは活用され、評価されたりスコアリングされてきた。

- セキュリティ ... FDS(Fraud Detection System)。ユーザの行動履歴からサービスの不正利用、Abuseなどを検知する

- 人生 ... あいまいなで釈然としない判定や、ときには学歴、職歴、収入、人種、家族の問題、などが使われ、時には差別もあったりする

しかしこれらは、曖昧で、シリアスで面白みのないもので、LINEとしては、スコアリングサービスによって、もっと明確で面白いものに変えていけると考えている。

LINEのスコアリングの全体的なアーキテクチャは以下の通り。

- 定義:ユーザのサービス利用状況をもとに、インセンティブを与えること

- スコアの評価:LINEのサービス上の振る舞いをもとにすること。あくまでも個人のものであること、をベースに評価する。

- スコアの活用:スコアに対して「価値がある」と考えるサービス部門が、ユーザに対して何らかの形で「インセンティブ」を与える。

このように、ペナルティを与えることは目的ではなく、曖昧さ、シリアス、面白みのない仕組みはゴールではない。

スコアリング方法

例えば、「安全な運転をする人か?」という命題に対して、ユーザにインセンティブを与える というケースを考えてみる。

- ルールベース ある一定の行動条件を満たしたユーザに加点、減点をしてスコアを計算する。

- 機械学習:このようなユーザの振る舞いの「モデル」を作っていく。これをスコアリングに加入する利用者にモデルを適用して、スコアを計算する。

FDS同様、スコアリングにおいても、ルールベースと機械学習の使い分けは課題となる。「安全な運転をする人か?」という命題をあげれば、ルールマッチングであれば、「人の年齢」や「事故を起こした履歴」などのスタティックなルールを使える。同時に、「なぜ、スコアが上がったのか下がったのか」について、わかりやすいく、説明しやすい。一方、ルールの意味としての「新しさ」「面白み」はない。機械学習と比較するとこうなる。

この課題は、スコアリングだけじゃなく、FDSでもルールマッチングと機械学習をどう使い分けるか?の課題は同じだ。

| 説明のしやすさ | ルールの新しさ・面白み | |

|---|---|---|

| ルールマッチング | ◎ わかりやすいく、説明しやすい | △ 「言われてみれば当たり前」のルールが多い |

| 機械学習 | △ それが作られた過程は説明が困難 | ? 公平か?面白みがあるか?はわからない(説明ができれば面白いかもしれない) |

重要なのは、以下の点だ。

- モデルの作成側とサービス側が、そのスコアにはどのような特性があるのか?を理解できるか?

- それを参照するサービス側が、「命題を理解していて」、生成の過程や性質を理解し、目的が一致していることを条件にスコアを活用していくことだ。言い換えれば、スコアを作る側だけでなく、参照するサービスに対して明らかにできるかどうかが大事。

- どうすれば自分が加点されるのか?減点されないのか?を容易に説明できるものなのか?説明できないものなのか?

- そのモデルは、発見的な価値が高く、他のスコアサービスでは容易に生み出せないものなのか?

- スコアリングを通じて、ユーザが公平性や楽しさを感じることができるものなのか?

そして、スコアリングのモデル設計者は、どのようにしてユーザに対して公平性や楽しさを見せて、サービス設計側に対して、命題に即したスコアを見せていくのか? が最大の課題となるだろう。

スコアリングサービスの発展と課題

単一のサービス、単一のスコアリングであれば議論は簡単だが、将来は、複数の複雑なサービスが活用を始めるだろう。命題も増え、様々な条件がスコアに入ってきて、作る側でさえ、わからなくなってしまう、という事があるかもしれない。

例えば、セキュリティの文脈で生成されたスコアが買い物サイトや結婚相談所で、異なる命題のものを取り入れていいのか?それを誰が判断できるのか?サービスがそのスコアを使うときに、十分な説明がなされているのか?といった課題に直面するだろう。「指定した命題に対して、正しくスコアを選択できること」が必要になるだろう。

つまり、スコアを様々なサービスに横展開していく際には、「スコアの説明可能性と選択性の自由さ」が非常に重要だと考えている。

この課題がクリア出来なかった場合のストーリーとして、 書籍『AIと憲法』(*1)から引用したい。ある学生XがAIによる非公開スコアリングにより不幸な人生をたどっていくストーリー

※ここは映像をご覧ください(14:16〜)

単に面白そうな機械学習が、新しいデジタル差別を作ってしまうかもしれないという課題が、我々の目の間にあるのではないか。「単純に機械学習で差別をなくすのではなく、(崎村先生の講演で仰っていた)『デジタル変法』に取り組むこと」が必要だと考える。

レベル2の課題(健全なスコアリングサービスの実現のために)

(1)モデルの説明可能性のバランス

モデルを理解し、モデル持つ説明可能性のバランスを明らかにすることが大事だ。しかし、全てをオープンにすることが必ずしも正しいとは限らない。それは外部からのコントロールされてしまい、ゲーミング要素を失うためだ。どの程度が説明できて、どの程度が説明できないのか?それはそもそもどういう命題をもとにスコアリングしたのか?を継続して協議すべきだと考えている。具体的なアプローチはこれからだ。

(2)独占と支配を自重すべきかもしれない

例えば、 「LINEを使わないとスコアが下がる」ようなことがあってはならない。色々なスコアリング事業者があって、どのスコアをどのコンテキストで使うかはユーザ側の自由。これらの実装は、以下のような実装が望ましいだろう。

- ユーザからの行動ログ取得は、十分にプライバシーに配慮して実装すること

- スコアリングファンクションからサービスにスコアが出る際に、許容、拒否の十分なパーミッションを得ること

- そのスコアを使いたくない場合のRevoke機能を提供する

- Open ID Connectをベースに実装する

これにより上で述べたディストピアを回避できるだろう。

レベル1の課題(デジタルアイデンティティの課題)

目の前にあるデジタルアイデンティティの課題として、

- 今発展している技術に対して理解して、実装する準備すること

- デジタルアイデンティティの確保と、プライバシーポリシーの設置と遵守

は、スコアリングサービスの重要な要素となるだろう。

具体的には、本人性確認のレベルが低ければ、スコアの価値も低いという話がある。低いレベルの本人確認や認証しかしていないWebのセッションの行動履歴は、そのスコアが本当にそのユーザが操作したことなのか?といった疑念が残る。

FIDO、Open ID Connectといった固有技術が、(スコアリングに限らないが)スコアリングが解決すべき課題を、将来的にどのように技術的に、実装として解決できるのか、日頃から検討し、その上で解決手段が実装として提示されている。それが標準技術の強みだ。LINEとしては、本人性確認、認証、フェデレーションをしっかり固める上でもこういう標準技術を尊重して使っていきたい。

最後に

LINEのデータビジネスプロバイダーとして、レベル1の課題については、(Open IDなど含めて)かなり良いものが出てきている。レベル2の課題は、検討が始まったばかりであり、これからも皆さんと議論を続けていきたい

(*1) 『AIと憲法』(山本達彦著 / ASIN: B07H8382Z8)

筑波大学のAIをだますAIの研究

筑波大学の佐久間先生のご講演です。佐久間先生には、2018年秋の本サミットでも登壇いただきましたが、内容が先進的で非常に面白いものだったので、再度ご登壇を依頼しました。

- タイトル:AI for Security, Security for AI

- 講演者:佐久間 淳 / 筑波大学 教授

AIが発展した事で、セキュリティを向上させる事も出来るが(例:マルウェアやSPAMの検知、人物認識、など)逆にそのAIを騙すようなAIも作れるようになった

( インテリジェントなノイズを作る事も出来るようになる)という内容です。以下の4つのカテゴリで説明されました。

(1)Adversary Example

例えば、画像認識AIに対して、意図的なノイズを加えたパンダ画像(人間にはまだパンダと認識できる画像)を与えると、画像認識AIが「テナガザル」と答えてしまうというもの。

これが応用されると、

- 自動運転車の交通認識AIが、道路上の「止まれ」の標識を「速度制限」(進んでいいの意味)と誤認識させる

- 覆面をかぶった人だがトランプ大統領と認識させる

- 人物認識AI(YOLO2)を騙して、人間がいる映像なのに人間を認識させない

- 音声認識AIを騙すような雑音を混入させた音楽を放送することで、スマートフォン上のAI(例えば、SIRI)が、特定の動作コマンドと認識させてしまう

などが実現できてしまう。これは、AIベースの認証を突破する可能性がある事を示している。

(2) Membership inference

例えば、医療画像から肺がん判定のモデルを学習させたAIがあるとして、これに対して、ある人から入手したX線写真が、モデルを学習するために

使われたかどうかを知ることができる(プライバシー問題)というもの。 ※肺がんの例は、あくまでも仮想事例

・予測モデルにサンプルをたくさん投げる。

・サンプルと予測結果をためておく。

・もう1つDLのモデルを作る(Shadow Model)

※手元にDLできない状況など

・Shadow Modelに対して攻撃をしかける

という手順で攻撃する。

・ある研究では、appleやgoogleなどのML as a serviceに対して Membership Inferenceをしかけると、74%〜94%の正確性で成功したと報告がある

(3)Model Inversion

佐久間先生の研究室で実際に研究されています。

例えば、「キアヌ・リーブス」と画像認識するモデルを持つAIに対して、そのモデルからキアヌ・リーブスの顔を復元できるか?という事を極めていく機械学習のテーマ。

「GAN(Generative Adversary Network)」と呼ばれる分野で、2つのAIを戦わせながらAdversaryなモデルを構築していく手法。

講演の中では実際に、AIが人工的に作り出した画像を少しずつ変更を加えながら、「キアヌ・リーブス」と認識するAIに繰り返し読み込ませて徐々に精度を高めていき、最終的には、「キアヌ・リーブス」とAIが認識できてしまうような、人工的なキアヌ・リーブスの画像を生成することが出来ています。人間がみてもたしかに「キアヌ・リーブス」とわかるような画像になっているのは衝撃的です。他にも、指紋認証AIが認識できるような指紋画像を人工的に大量的に生成する研究もあるようです。

(4)Attention mechanism

この話は、これまでの話(攻撃側・リスクの研究)とは逆に、セキュリティへの応用です。

- 適用例1. ある画像の一部分の箇所に「フリスビー」を認識出来るような画像認識AI、つまり注目領域を示してくれるニューラルネットワークのことを、Attention Mechanismと呼び、これをセキュリティの問題解決に応用させる。

- 適用例2. マルウェアのバイナリファイルを画像ファイルに変換し、Attention Mechanismを適用して、このマルウェアを特徴づけている場所を示させる。その領域について実際に、Reverse Engineeringすると、やはりマルウェアを特徴づける操作(httpsでペイパルのパスワードを盗む、など)のコード領域が抽出できた

機械学習は、具体的な情報を単純化することはできるが、単純化された情報(=モデル)から、具体化な情報に変換する事は難しい、つまり、通常の機械学習の処理の流れを逆行させることは難しいと言われていた問題への取り組みでもある。

まとめ

- 攻撃側としてのAIとDefenderとしてのAIの両者の研究が必要。

デジタル・アイデンティティに対するAIの脅威、という捉え方だけでなく将来のデジタル世界のセキュリティ、セーフティに関する最新のテクノロジーについて垣間見られたと思います。非常に興味深く、面白い講演だったと思います。

特に印象的だったのは、Adversary Exampleにおいては、任意のターゲットを攻撃可能というわけではないが、ある特定の目的を設定すると攻撃可能となる場合があるという点ですね。例えば、「80km速度制限」の標識を「60km速度制限」と誤認識させても現実世界では大きな問題にはならないが、 「止まれ」の標識を、「60km速度制限」と誤認識させると交通事故を引き起こす大問題となる。この例はとてもわかり易いと思いますが、サービス提供側が、こういう「脆弱性」の認識を未然にどこまで把握出来るか?あたりが重要になるのかもしれません。

NECの世界No.1の精度を誇る生体認証技術

生体認証技術として、世界NO.1の記録を何度も獲得されているNECさんにご講演いただきました。

- タイトル:NEC Biometrics Technology “Bio-IDiom” and the use cases

- 講演者:鈴木 武志 / 日本電気株式会社 セーファーシティソリューション事業部 マネージャー

NECさんの生体認証の歴史、世界最高レベルの技術されている評価結果の話題や実績、そして様々な生体認証技術とその特徴、などについてお話いただきました。歴史的には、1970年代の犯罪捜査(指紋の痕跡から犯人を探す捜査)への技術協力から始まっているということで、NECさんは、日本の老舗生体認証ベンダと言えるでしょう。そして今でも世界No.1を獲得されている点が素晴らしいですね。そのあたりの話題は、パネルセッションでも質問しています。

要約すると以下のような内容です。

- 生体認証について

- 特徴 わすれない、わたさず、もたず、またず。従来型の認証技術との大きな違い。

- 活用 特性に応じた活用が必要。顔認証は実装も楽だし利便性が良いが、精度は抜群というほどではない。指紋や虹彩は専用センサが必要だが精度が高い。

- NECの生体認証の歴史

- 半世紀の歴史がある。指紋認証は1971年から、顔認証は1989年から。そして、マルチモーダル照合へ

- 精度

- 世界最高レベルの生体認証技術。NIST のベンチマークの結果 (*1)

- 指紋認証 合計8回の世界ナンバーワンの評価

- 顔認証 4回連続の世界ナンバーワンの評価

- 最近は、動画の顔認証(動いている顔認証)でもナンバーワンの評価

- 虹彩認証でも世界ナンバーワンの評価

- グローバルの実績

- 70カ国、700以上のシステムに導入。犯罪捜査、出入国、エンタメ、など

- 生体認証の種類

- 顔認証: 正面を向いてない、カメラから遠い、動いている人物から、顔を見つける、特徴をとらえる、同一人物か照合するを独自のアルゴリズムで達成条件が悪くても精度を高めることができるよう

- 虹彩認証: 専用ハードウェアが必要。虹彩の模様が一人一人異なることを使える。高精度、高速、ハンズフリーで出来る。カメラを使うが、近赤外を使うので、暗いところでも認証できる(顔認証では難しい)。

- 指紋認証/掌紋認証: 専用ハードウェアが必要。歴史も長く、ユースケースも多い。犯罪捜査、出入国、国民IDでも使える。

- 指静脈認証: 専用ハードウェアが必要。指静脈を検出して人物の照合をする。偽造されにくい。NECでは、指とハイブリッドして提供している。

- 声認証: 研究中。声の波を使って個人を特定する。スマホなどマイク搭載が当たり前になってきたのでスマートスピーカーの普及

- 耳音響認証: 耳の穴の形状が個人ごとに異なるので、認証し続けることができるのが特徴。手袋、マスク、防止、目を閉じているような医療現場での個人認証への応用を考えている。

- 顔認証技術を使ったeKYC

- マイナンバーカードの交付時のなりすまし防止の為の本人確認

- 来庁したときに、その場で取った顔とマイナンバーで登録されている顔と照合

- コンサート会場での本人確認を厳密化して、チケット転売問題を解決。

- スタッフによる目視をよりスムースに。入場時間が半減したケースも出ている。

- グローバル

- インド ... 大規模固有識別番号プログラム 13億人の人口の把握、公正なサービス提供。個人の顔、指紋、虹彩を取得して個人を登録して、カードを発行して給付金や食料を提供、など)

- アメリカLA警察 ... 4つ指紋、顔、掌紋、虹彩の組み合わせを利用。迷宮入りした容疑者候補を得られた。

- 米国税関の入出国管理 ... 顔認証を採用。

- まとめ

- 組み合わせにより精度を高く、使いやすい認証を提供したい。これがNECの得意とするところだ。

(*1) 米国国立標準技術研究所(NIST)の顔認証技術ベンチマークテスト結果に関するNECのプレスリリース

- 2014年6月20日 第1位 http://jpn.nec.com/press/201406/20140620_01.html

- 2010年6月30日 第1位 http://www.nec.co.jp/press/ja/1006/3002.html

- 2010年1月20日 第1位 http://www.nec.co.jp/press/ja/1001/2001.html

日立の生体情報を秘密鍵にするPKI = BKI (Biometric Key Infrastructure)

生体認証技術に長く取り組まれている日立製作所さんの高橋さんに、とても独特で面白い技術 BKIについてご講演いただきました。

- タイトル:Digital Identity時代の認証技術 - Public Biometrics Infrastructure (PBI)を例に

- 講演者:高橋 健太 / 株式会社 日立製作所 研究開発グループ ユニットリーダ主任研究員

「BK(Public Biometrics Infrastructure)」というのは簡単にいうと、生体情報をPKIの秘密鍵にできる という技術です。バイオメトリクスと暗号技術を組み合わせて、安全なオンライン認証を実現する事を目的とするそうですが、この技術的な難しさは容易に想像できると思います。

生体情報は通常、顔、指紋、声、などのアナログの画像や波形データからデジタル変換したものですから、容易にビット単位のズレは出てきます。暗号に使う鍵は情報の完全性が要求されますが、1ビットたりともズレが許されません。つまり、ある生体情報を何度スキャンしても、同じデジタルデータを生成できる再生可能(reproduceable)なアルゴリズムが必要です。

高橋さんの講演をいかにまとめます。

- WEF(World Economy Forum)が提唱する"Good Digital Identity"の5つの要素があり、特に5つめの安全性は重要

- 利便性

- 目的に合致していること

- ユーザー中心であること=選択の提供

- インクルーシブ(社会的包摂)

- 安全性

- 公開鍵認証ベースのクライアント認証の課題

- FIDOのように秘密鍵をクライアントに置くアプローチもあるが、サイドチャネル攻撃の対策などの課題がある。

- 日立製作所のPBIは、生体認証技術と組み合わせてこれを解決するもの

- 生体情報を扱う場合の問題

- 漏洩した生体情報はリプレースできないこと(プライバシーの問題)

- 専用ハードが必要な場合などがあってコスト高になりがち(コスト・スケーラビリティの問題)

- PBIとは

- 「生体情報から鍵を生成する」というアイデアで、1990年代終わりから存在する。

- 秘密鍵をどこにも保存せずに、公開鍵ベース認証が実現できる。

- 生体情報のテンプレートすら保存が不要。

- PBIの実現方式

- アカウント登録時に、生体情報から一旦、秘密鍵を作り、そこから公開鍵に変換してサーバに保存する。

つまり、生体情報や秘密鍵はシステムのどこにも保存しない。 - 2つのアプローチがある。

- 鍵抽出アプローチ 誤り訂正符号を応用して、安定的な鍵を生成する技術。誤差を補正して、安定的な秘密鍵を許容する。fuzzy extractor (*1) と呼ばれる(*2)

- プリミティブ構成アプローチ 秘密鍵に誤差を許容する新しい暗号アルゴリズムを構成する。認証時に補助情報が不要。fuzzy signature (*2)と呼ばれる。

- アカウント登録時に、生体情報から一旦、秘密鍵を作り、そこから公開鍵に変換してサーバに保存する。

- 実用化

- 山口銀行など3つの地方銀行のATMで、てぶらの取引システムを実現。指をかざすだけで手ぶら決済が出来る。

- スーパーでの手ぶら決済の実証実験も行われている。

- クラウド型のSSO/IDaaSサービスも提供

- 応用

- スマートフォンのカメラから顔画像をPBIへの応用

- ブロックチェーンベースの秘密鍵管理の問題の解決。ハードウェアウォレットはコスト高。生体を中間認証局の鍵とみなして、一定期間、別の鍵ペアをもたせてその期間はその短期デバイス秘密鍵で署名して取引させる

- PBI+FIDO。両者は、外部インターフェイスが類似している。FIDOのAuthenticatorをPBIで実現可能。FIDOの場合は、鍵や生体情報が格納される前提なので、この点は違いがある。

- 生体情報(テンプレート)保護技術

- テンプレートプロテクションは、ISO/EC 30136 (*3)によって標準化されている

- 個人情報保護委員会のガイドラインに、テンプレート保護技術が漏洩した場合についての見解が書かれている(*4)。万が一漏洩していても、漏洩していないと判断する見解が出されている。

- 将来の可能性

- CAなしのPKI

- PBIの公開鍵は、CAに保証してもらう必要がない。

- 事後的なID Proofingができる。

- 従来型が「実印型」とするなら、PBIは、「認め印型」となる。

(*1) Fuzzy extractor ... "Fuzzy Extractors: How to Generate Strong Keys from Biometrics and Other Noisy Data" http://web.cs.ucla.edu/~rafail/PUBLIC/89.pdf

(*2) Fuzzy signature ... 「Fuzzy Signatureと バイオメトリック署名の実現」https://www.ieice.org/~biox/limited/2012/002-society/pdf/BioX2012-24.pdf

(*3) ISO/IEC 30136 "Information technology -- Performance testing of biometric template protection schemes" ... https://www.iso.org/standard/53256.html

(*4) 「個人情報の保護に関する法律についてのガイドライン」及び 「個人データの漏えい等の事案が発生した場合等の対応について」 に関するQ&A(抜粋)(個人情報保護委員会 平成29年2月16日) ... https://www.ppc.go.jp/files/pdf/170530_faq_rouei.pdf

パネルセッション#2

- モデレータ: 市原 尚久 / LINE株式会社

- パネリスト

- 鈴木 武志 / 日本電気株式会社

- 高橋 健太 / 日立製作所

- 関水 和則 / LINE Financial 株式会社

- 佐久間 淳 / 筑波大学

さいごに

今回のサミットは、今までで最も内容が深いテーマだったと思います。コンパクトに言えば、以下のようにまとめられると思います。

- SAML, OAuth2.0, Open ID Connect,等の技術は、インターネット草創期より現在に至るまで開発と標準化が進んでおり、「認証手段」を除くID基盤技術の主要部分はstableとなりつつあり、普及段階にきている。今後は、Self Sovereign Identityの発展と普及が注目される。

- 一方、ネットにおける「認証手段」は相変わらずパスワードが多く、漏洩問題に頭を悩ませてるが、FIDO(WebAuthn含む)などの標準仕様の認証技術が登場してきたことで、Googleやヤフーが提供する「パスワードレス認証」が徐々に増えつつある。

- 生体認証技術がここ10年くらいで大きく発展、普及しており、eKYCサービスへの応用も始まってきた。日本ではヤフーやLINEがすでにeKYCを開始しているが、台湾では住民向けサービスの認証手段の代わりにeKYCが採用されている。

- ネット系企業の場合、本人確認と認証のレベルを向上させていく事ができることで、データの価値が益々向上するため、スコアリングサービスなど新しいビジネスが登場。

- 一方、AIによって画像、音声、動画のフェイク画像製作技術も進化しており、生体認証や人物識別などのAIを騙すAIがリスクとして今後、注目しなければならない。

- また、eKYCをやらずとも、最初から本人確認性の高いデータをもっている企業はどうか?キャリアの場合、回線契約者の本人確認APIなどのビジネスチャンスがすでにあり、eKYCは、非回線契約者をターゲットに他キャリアユーザの自社サービスへの取り込みというチャンスが見えてくる。

来年の春にまたこのサミットでお会いできるのを楽しみにしています。

プログラム

| # | 講演者 | タイトル | 映像リンク |

|---|---|---|---|

| 1 | 中山 剛志 / LINE株式会社 CISO | キーノートスピーチ | https://www.youtube.com/watch?v=AaHyAMFGKyA&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=2 |

| 2 | Talal G. Shamoon / Intertrust Technologies, CEO | キーノートスピーチ | https://www.youtube.com/watch?v=h89HnaKKDZ0&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=3 |

| Opening Keynotes | |||

| 3 | 崎村 夏彦 / Open ID Foundation 理事長 | 第八大陸:サイバー大陸の発見とデジタル・アイデンティティ | https://www.youtube.com/watch?v=OHWFkAGmqDI&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=4 |

| 4 | Stuart Haber / Crypto, LLC, President, Blockchain Co-inventor | The Blockchain: An Origin Story, and a Warning about its Scientific Foundations | https://www.youtube.com/watch?v=j4-eZKb_uOc&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=5 |

| “Global trends of Digital Identity” Session | |||

| 5 | Dr. Wei-Chung Hwang / Asia PKI Consortium, Liaison Officer / Institute for Information Industry (III), Digital Transformation Institute (DTI), Deputy General DirectorKaren Chang / Egis Technologies, Vice President | Status and Development of Online Authentication Applications for Public Services in Asia | https://www.youtube.com/watch?v=Rrnf2_EwrzE&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=6 |

| 6 | Dave Maher / Intertrust Technologies, EVP and CTO | Tools for survival: Technologies for Trust and Identity Management | https://www.youtube.com/watch?v=vyKvQKcVQQw&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=7 |

| 7 | Govind Shivkumar / Omidyar Network, Principal, Investments | Market Trends around Identity | https://www.youtube.com/watch?v=HdUcu8Hx8jk&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=8 |

| “Digital Identity Service” Session | |||

| 8 | 市原 尚久 / LINE株式会社 サイバーセキュリティ室 室長 | Secure-by-design for Social Digital Identity – case of LINE | https://www.youtube.com/watch?v=5zE-9qnjKvI&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=9 |

| 9 | Arnar Birgisson / Google, Software Engineer | FIDO and WebAuthn in practice at Google | https://www.youtube.com/watch?v=xmIZyBxwX0I&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=10 |

| 10 | 森 健 / ヤフー株式会社 執行役員 サービス統括本部長 | Yahoo! Japan’s challenges toward Password-less world | https://www.youtube.com/watch?v=7RGnjm3Fo-k&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=11 |

| 11 | 森山 光一 / 株式会社NTTドコモ プロダクト部 プロダクトイノベーション担当部長 | dACCOUNT authentication and identification | https://www.youtube.com/watch?v=E3yWR8ONOXA&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=12 |

| 13 | Panel Session #1 “New Era of Digital Identity” | モデレータ: 市原 尚久 / LINE株式会社パネリスト崎村 夏彦 / Open ID FoundationArnar Birgisson / Google森 健 / ヤフー森山 光一 / NTTドコモ | https://www.youtube.com/watch?v=VtwfJuwx_AU&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=13 |

| 14 | 佐久間 淳 / 筑波大学 教授 | AI for Security, Security for AI | https://www.youtube.com/watch?v=GCVrpln0mik&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=14 |

| 15 | 長尾 豊 / Intertrust Technologies, Vice President | How to fight against deep fake | https://www.youtube.com/watch?v=qRayP2vw06Q&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=15 |

| 16 | 関水 和則 / LINE Financial 株式会社 マネージャー | 金融事業の挑戦、セキュリティの視点から考える信用評価サービス | https://www.youtube.com/watch?v=XH-Gv0PdLOg&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=16 |

| 17 | 鈴木 武志 / 日本電気株式会社 セーファーシティソリューション事業部 マネージャー | NEC Biometrics Technology “Bio-IDiom” and the use cases | https://www.youtube.com/watch?v=1AAoDnuLIaA&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=17 |

| 18 | 高橋 健太 / 株式会社 日立製作所 研究開発グループ ユニットリーダ主任研究員 | Authentication Technologies for Digital Identity – Public Biometrics Infrastructure (PBI) and Related Issues | https://www.youtube.com/watch?v=itOdem9re24&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=18 |

| 19 | Panel Session #2 “Trust of Digital Identity” | モデレータ: 市原 尚久 / LINE株式会社パネリスト鈴木 武志 / 日本電気株式会社高橋 健太 / 日立製作所関水 和則 / LINE Financial 株式会社佐久間 淳 / 筑波大学 | https://www.youtube.com/watch?v=KVFJkCV5LAM&list=PL6Bi8wZB72dZ7gvwaZrh8Odnckv58-svw&index=19 |