こんにちは。LINEでセキュリティに関する業務を担当しているMJです。

今回の記事では、2018年上半期(1月1日~6月30日)の「LINE Security Bug Bounty Program」を振り返り、皆さんにご紹介していきたいと思います。

このプログラムは、LINEが提供するサービスにおいて潜在的に存在する脆弱性を外部のエンジニアの方々からご報告を頂き、我々が迅速に修正していくことで皆様により安全なサービスを提供することを目的としています。

受付状況

脆弱性報告フォームからの受付状況は以下のとおりです。

日付/脆弱性別の受付状況

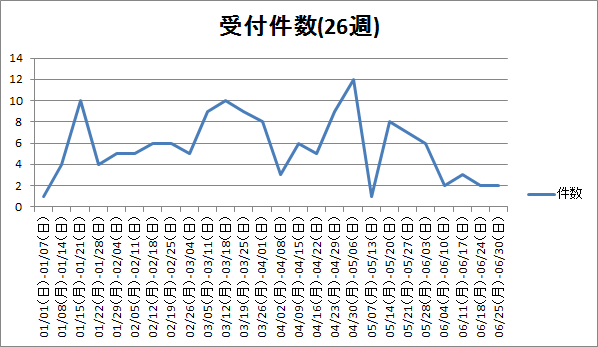

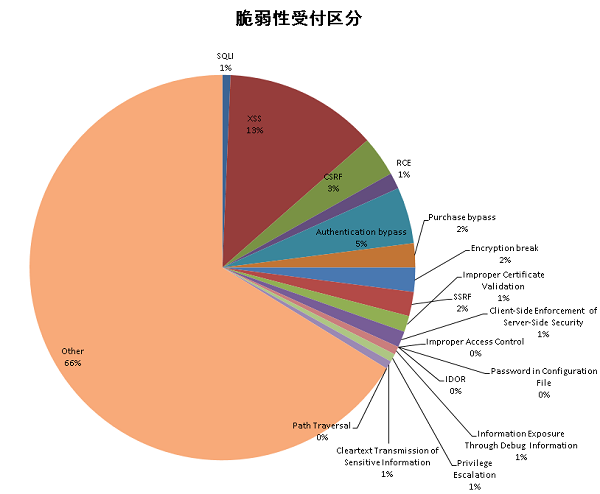

2018年の上半期(1月1日から6月30日まで)では、148件の報告を受付いたしました。以下の【図1】は、日別(週別)の受付件数、受付脆弱性名の割合をグラフで表現したものです。

2017年の上半期(96件)と比べると受付件数は、およそ64%が増加しました。

国別アクセス

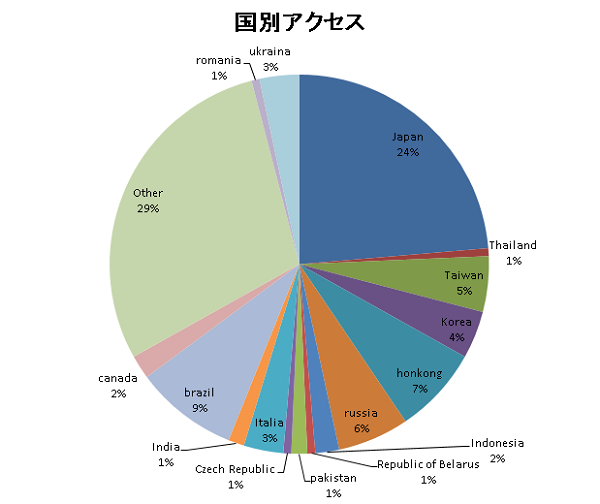

今回受け付けた148件のうち、日本国内からは35件、海外からは113件の報告がありました。以下【図2】は2018年の上半期にWEBサイトへアクセスされた国別の割合ですが、日本のみならず海外からも高い関心があったことがわかりました。

審査結果

今回のプログラムでは、XSS、CSRFなど合計33件が脆弱性として認定されました。

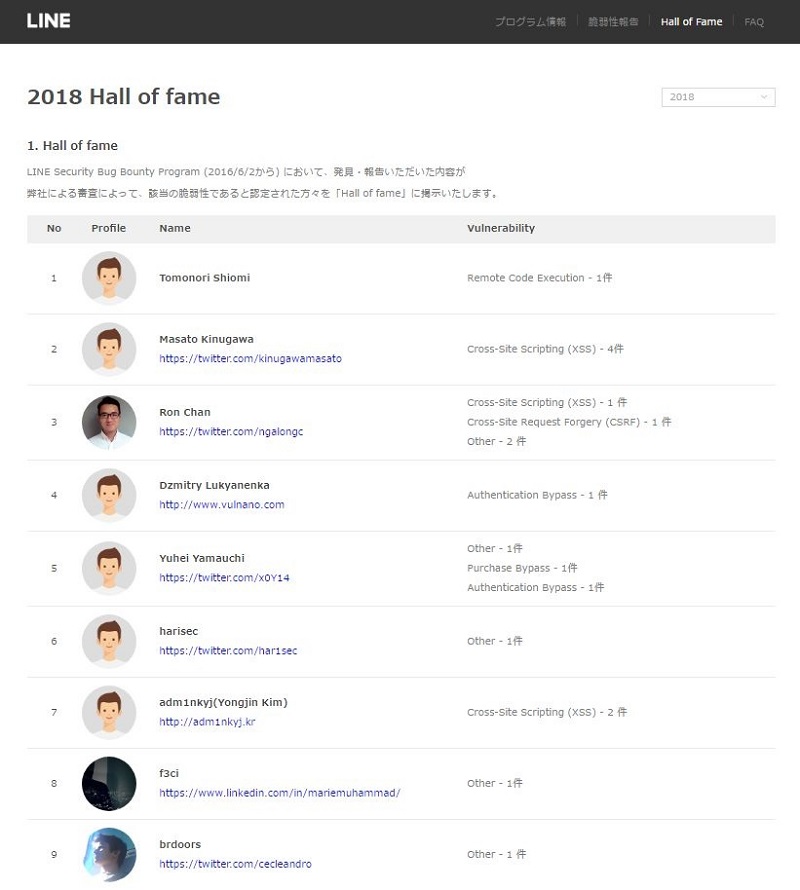

審査結果については、Hall of fameページから確認することができます。

Hall of fameの更新状況はこちらでアナウンスを行っています。

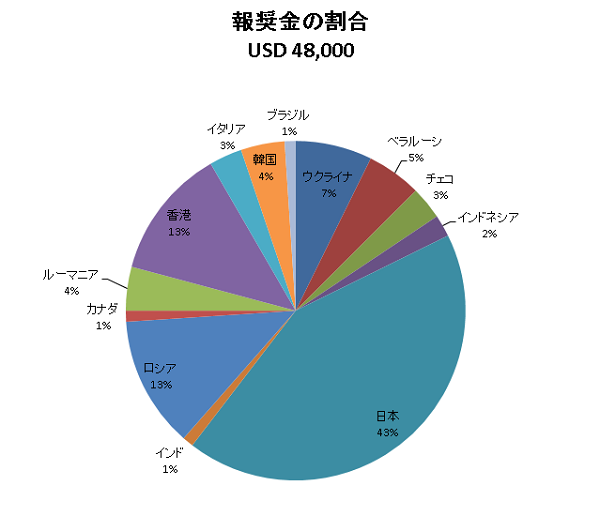

2018年の上半期で発生した報奨金の総額は、48,000 USDでした。以下【図3】は、報奨金の国別の割合です。

審査の結果、利用規約上プログラムの対象ではなかったため、正式には認定できないものがあり、その中でもLINEにとって有益な情報であった報告については、特別な取り扱いとしてSpecial Contributorsという枠を設け、2018年の上半期には、11人の方を認定させていただきました。

現在までの統計や報奨金の支払いの流れについて

現在までの統計

| 2015年 (プログラム初実施) |

2016年 (常時運営開始) |

2017年 (プログラム対象拡大) |

2018年 (報奨金テーブルの更新) |

|

|---|---|---|---|---|

| 実施期間 | 8/24~9/23 | 6/2~12/31 | 1/1~12/31 | 1/1~6/30 |

| 受付件数 | 194件 (日本国内:89+海外:105) |

97件 (日本国内:15+海外:82) |

212件 (日本国内:11+海外:201) |

148件 (日本国内:35+海外:113) |

| 報奨金対象の脆弱性件数 | 14 | 13 | 45 | 33 |

| hall of fame | 8人 | 3人 | 11人 | 9人 |

| special contributors | 9人 | 8人 | 21人 | 11人 |

| 発生した報奨金 | USD 44,000 | USD 27,000 | USD 76,500 | USD 48,000 |

報奨金支払いの流れ

LINE Security Bug Bounty Programに報告された脆弱性が認定された場合、報奨金を支払います。報奨金の支払いの流れは以下のとおりです。

- 報告者が脆弱性を報告する

- LINEの担当者が報告内容の審査を行う

- 報告された脆弱性が認定された場合は、報奨金について案内を行う

- 報告者が支払いに同意をする

- 報告者が支払に必要な情報を提出する

- LINEの担当者が書類の確認を行う

- LINEが報奨金を支払う

詳細は、こちらのQ12を参照してください。

なお、2018年上半期では、受付から報奨金案内に掛かった(No.1~No.3)平均時間は、約10日、報奨金案内から報奨金の支払いまでに掛かった(No.3~No.7)平均時間は、約41日となりました。

(2017年では、報奨金案内から報奨金の支払いまでに掛かった(No.3~No.7)平均時間は、約52日でした。)

報奨金の参考金額テーブルの更新について

「LINE Security Bug Bounty Program」として常時運営を開始(2016年6月2日)して以降、プログラムの改善の一環として、報奨金額の目安となった脆弱性ごとの報奨金の参考金額テーブルを更新しました。(2018年3月19日)

報奨金は、当社の裁量により、報告された脆弱性の深刻性、新規性等に基づき決定しますが、既存の報奨金の参考金額テーブルにはなかった以下の項目を追加しました。(報奨金額の目安についてトップページや利用規約のページに記載しております。)

- Improper Certificate Validation

- Server-Side Request Forgery (SSRF)

- Client-Side Enforcement of Server-Side Security

- Improper Access Control

- Password in Configuration File

- Insecure Direct Object Reference (IDOR)

- Information Exposure Through Debug Information

- Privilege Escalation

- Cleartext Transmission of Sensitive Information

- Path Traversal

| 脆弱性名 | 説明 | 参考金額 |

|---|---|---|

| SQL Injection | SQLインジェクションにより、個人情報閲覧が可能 | USD 3,000 |

| Cross-Site Scripting (XSS) | XSSにより、sessionhijackやスクリプト実行が可能 | USD 500~ |

| Cross-Site Request Forgery (CSRF) | CSRFにより、ユーザが意図しない処理をさせることが可能 | USD 500 |

| Remote Code Execution | クライアントあるいはサーバ側で任意コードを実行させることが可能 | USD 10,000 |

| authentication bypass | 認証をバイパスし、成りすましが可能 | USD 5,000 |

| purchase bypass | 課金をバイパスし、アイテムを購入可能 | USD 5,000 |

| encryption break | 暗号化された通信の解読により他人の認証情報が取得可能 | USD 10,000 |

| Improper Certificate Validation | 証明書の検証不備により、SSL通信が盗聴可能 | USD 10,000 |

| Server-Side Request Forgery (SSRF) | WEBサーバーを中継して、本来外部からは到達できない別のサーバーやネットワークに攻撃が可能 | USD 2,500 |

| Client-Side Enforcement of Server-Side Security | クライアントサイドのみ妥当性チェックを行っているため、回避可能 | USD 500 |

| Improper Access Control | アクセス制限の不備により、本来非公開ページが閲覧可能 | USD 500~ |

| Password in Configuration File | 設定ファイルにパスワードなど重要な情報が閲覧可能 | USD 500 |

| Insecure Direct Object Reference (IDOR) | セキュア実装不備により、オブジェクトの直接参照が可能 | USD 5,000 |

| Information Exposure Through Debug Information | デバッグ情報の漏洩により、重要な情報が閲覧可能 | USD 500 |

| Privilege Escalation | 一般ユーザーが、管理者などのより上位の権限を持つことが可能 | USD 3,000 |

| Cleartext Transmission of Sensitive Information | 重要な情報を平文で送信して盗聴可能 | USD 500~ |

| Path Traversal | Webアプリケーションのパラメータに特定の文字列を与えることで、非公開のディレクトリやファイルにアクセス可能 | USD 500~ |

| Other | その他 | USD 500 |

おわりに

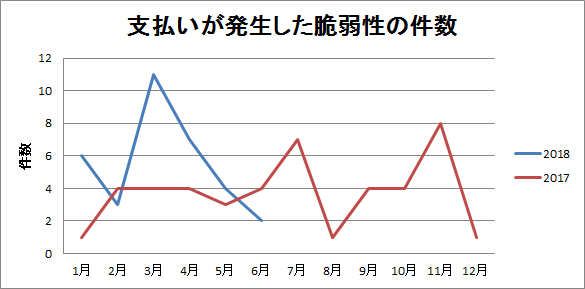

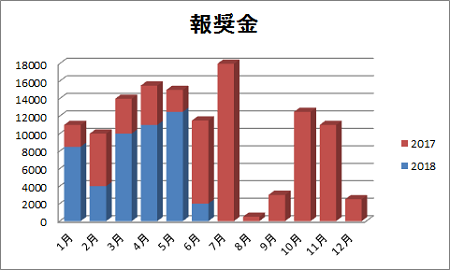

皆様の高い関心と多くの有益な報告のおかげで、2018年の上半期(1月~6月)は、前年と比べて、支払いが発生した脆弱性の件数と報奨金の合計も増加しました。

以下【図4】は、月別の支払いが発生した脆弱性の件数の変化と報奨金の状況を示したものです。

LINE Security Bug Bounty Programを通じてLINEは多くの脆弱性を発見し、修正することでユーザにより安全なサービスを提供することに貢献していると信じています。

|

|

また、冒頭でも説明したとおり上半期ではプログラムの改善の一環として、報奨金額の目安となった脆弱性ごとの報奨金の参考金額のテーブルも更新しました。

LINE Security Bug Bounty ProgramがLINEのセキュリティリスクを減らす取り組みの一環のプログラムとして、さらに良質なものへと拡張・発展できるように努力していきたいと思います。

LINE Security Bug Bounty Programサイトでは、常時脆弱性報告を受け付けています。今後も皆様からの意欲ある参加をお待ちしております。

過去の記事についてはこちらを参照してください。

- LINE Bug Bountyを公開いたしました

- Results From the LINE Bug Bounty

- 2016年LINE Security Bug Bounty Programの結果について

- 2017年上半期LINE Security Bug Bounty Programの結果について

- 2017年LINE Security Bug Bounty Programの結果について

上半期では、[LINE x SECCON 2017] LINE Security Bug Bounty Program キャンペーン

と「Bug Bounty」をテーマとしたSecurity Meetupを開催しました。そのブログもあわせて、読んでいただければと思います。

Google Play Security Reward Programについて

「Google Play Security Reward Program」は、Google Play上の特定の有名なAndroidアプリを対象にしてGoogle Playが提案したbonus bountyプログラムです。

たとえば、LINE Security Bug Bountyプログラムに参加し、報奨金をもらった参加者がいて、Google Play Security Reward Programが定める対象内であれば報奨金をもらったことを証明することで、Googleからも同じ金額のbonus bountyがもらえます。

LINEは、このようなプログラムにも参加していますので、この記事で簡単に紹介しました。

security.txtの設置について

security.txtは、脆弱性を発見した際に適切な報告先をガイドするためのIETFに提出された仕様です。

A Method for Web Security Policies draft-foudil-securitytxt-04

ドラフトではありますが、報告者の方へのガイドのための一つのチャンネルとして設置しました。

次のドメインにsecurity.txtを設置しましたので、この記事で簡単に紹介しました。